1 Popis SIP útokov pythonovského skriptu vnak

6 Registration Reject

Útok spočíva v odoslaní klientovi chybovú správu 403 Forbidden, ktorá značí, že server žiadosť o registráciu pochopil, avšak ju odmietol splniť. Ak sa klient pokúsi prihlásiť do SIP domény, bude si myslieť, že v nej nie je zaregistrovaný.

.png)

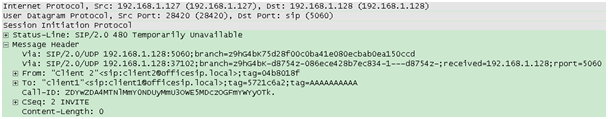

7 Call Reject

Tento typ útoku sleduje, či sa niekto nepokúša dovolať klientovi, ktorý je cieľom útoku. Ak sa niekto pokúsi kontaktovať tohto klienta, dôjde k vygenerovaniu správy 480 Temporarily Unavailable, ktorá značí, že klient je momentálne z nejakého dôvodu nedostupný (táto správa sa používa napríklad na indikovanie, že na volanej strane práve prebieha iný hovor). Následne je táto správa odoslaná na server, ktorý hovor preruší.

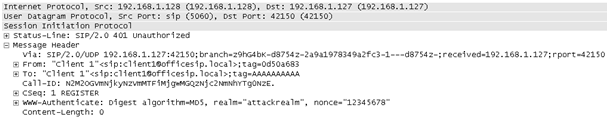

8 Known Authentication Challenge

Posledným útokom pythonovského skriptu vnak je sledovanie, či sa klient, ktorý je cieľom útoku, nepokúša prihlásiť do domény podobne ako pri prvom útoku. Ak sa skript takýto pokus zaregistruje, odošle klientovy správu 401 Unauthorized, ktorá ma presvedčiť klienta, že disponuje nesprávnymi prihlasovacími údajmi.

Samotný skript pracuje relatívne jednoducho. Pri spustení je nutné vybrať typ útoku (6,7 alebo 8 pre SIP útoky), IP adresu klienta, proti ktorému bude útok smerovaný (namiesto jednej IP adresy je možné použiť parameter –e, ktorý značí, že útok bude cielený na všetkých klientov danej SIP domény) a IP adresu servera. Ak IP adresy nie sú útočníkovi známe, je možné ich zistiť napríklad pomocou programu SiVuS, ktorý obsahuje nástroj na detekciu všetkých zariadení v LAN schopných komunikovať pomocou SIP protokolu.

Príklad reťazca pre spustenie vnaku, ktorý bol použitý pri testovaní testovaní funkcií pre potreby článku: python vnak.py -a 7 192.168.1.127 192.168.1.128

Po spustení skript sleduje komunikáciu medzi serverom a cieľom útoku (ak to nie je priamo možné, je nutné použiť ARP spoofing metódu pre získanie prístupu ku komunikácii). Ak parser packetov v skripte zistí, že tento packet slúži na vykonanie udalosti, proti ktorej je momentálny útok smerovaný, vnak pripraví na jeho základe vlastný packet, ktorý ma tejto udalosti zabrániť a odošle ho (príklady takto vytvorených packetov odchytených pomocou programu wireshark sú na vyššie uvedených obrázkoch pre každý z podporovaných SIP útokov).

2 Niektoré ďalšie útoky

1 Cancel attack

Ďalšou možnosťou zrušenia pokusu o vytvorenie hovoru je takzvaný cancel attack. Ak útočník detekuje INVITE správu, môže následne odoslať vlastnú CANCEL správu, ktorá spôsobí, že pôvodná INVITE správa bude braná ako neplatná.

Podobným útokom je bye attack, kedy útočník vygeneruje vlastnú BYE správu, ktorá spôsobí prerušenie práve prebiehajúceho hovoru. Na prevedenie útoku potrebuje útočník poznať informácie o práve prebiehajúcej session a ID jednotlivých bodov (tie je možné získať pomocou odchytávania packetov). Manuálne generovanie takýchto packetov je možné napríklad pomocou programu SiVuS.

2 Conversation recording

Jedná sa o nahrávanie práve prebiehajúceho hovoru. Tento útok je možná veľmi jednoducho previesť na nešifrovanej komunikácii napríklad pomocou programu Cain & Abel, ktorý podporuje ukladanie prebiehajúceho hovoru do .WAV formátu, ak je pri komunikácii použitý niektorý z nasledujúcich audio kodekov: G711 uLaw, G711 aLaw, GSM, MS-GSM, ADPMC, DVI, LPC, L16, G729, Speex, iLBC. Slovo nahrávanie je však trošku zavádzajúce, keďže útok funguje opäť na princípe sniffovania komunikácie, analýze odchytených packetov a následné skladanie výslednej nahrávky, ak packet obsahuje audio dáta kódované jedným z vyššie uvedených kodekov.