Dataset 2012 – ISCX – Elsevier

V tomto článku sa bližšie pozrieme na dataset sieťovej prevádzky ISCX IDS 2012 vytvorený Kanadským Inštitútom pre Kyberbezpečnosť.

Sieťové datasety slúžia na trénovanie sieťových bezpečnostných sytémov, menovite IDS a IPS.

Analýza ISCX datasetu z 15 júna v Molochu

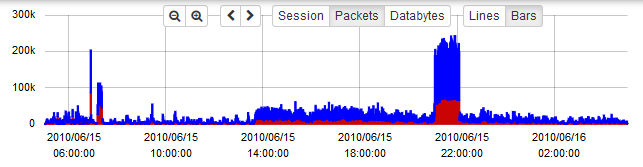

PCAP z tohto dňa má veľkosť 24,5GB. Dataset má popis v 3 XML súboroch , pričom popis útoku je tretom z nich (TestbedTueJun15-3Flows). Podľa popisu sa jedná o DDoS útok pomocou IRC botnetu.

Najintenzívnejšia časť útoku prebiehala hodinu a to podľa PCAPu od 21:05 do 22:05. V XML súbore sa intenzívny útok popisuje približne o 16:04, čiže je tam posun 5 hodín.

Útok prebiehal z infikovaných zariadení v privátnej sieti, kde cieľom bolo zariadenie s IP adresou 192.168.5.122. Ostatné relácie, ktoré boli označené ako útok, boli v príliš malej intenzite, aby ich bolo možné viditeľne zobraziť. Podľa popisu v XML sa začal približne hodinu pred intenzívnym útokom a skončil približne 5 hodín po.

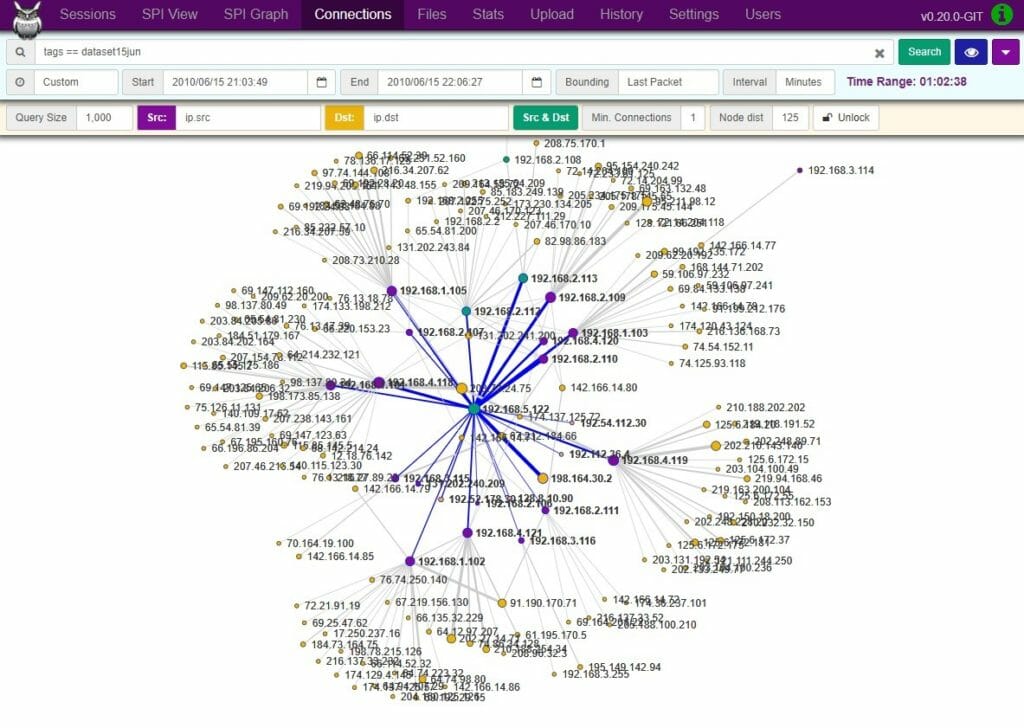

V tomto zobrazení je čas iba z najväčšej intenzity útoku. Je vidieť, že stredom grafu je IP s najväčšou prevádzkou a to to, na ktoré sa útočilo. Je tam zároveň aj ďalšia komunikácia mimo útoku.

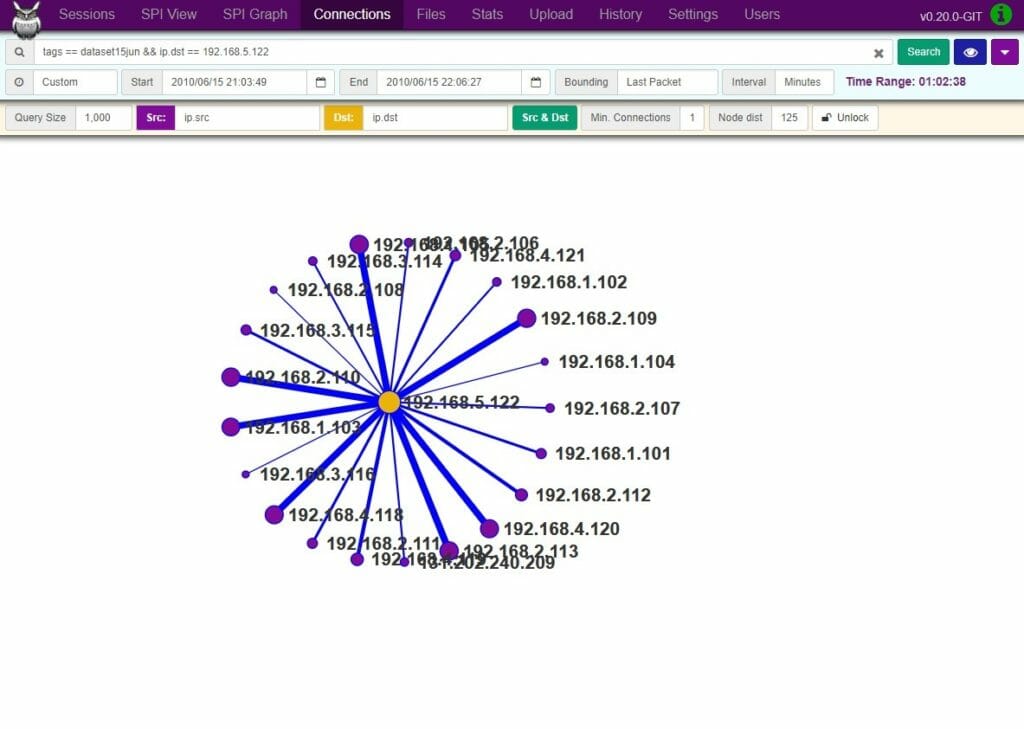

V tomto zobrazení sú znázornené iba adresy, ktoré mali ako cieľovú adresu 192.168.5.122, čiže cieľ útoku.

Analýza datasetu v IDS Suricata

Ako prvé Suricata hneď zo začiatku našla veľké množstvo P2P bittorent prevádzky (čo ale nemusí predstavovať útok, skôr len možné porušenie podmienok internetovej siete).

V skorých ranných hodinách (3. – 4. hodina), avšak nasledujúci deň (16.6.) bolo detegovaných niekoľko pokusov o SSH brute force útok na spomínanú IP adresu 192.168.5.122. Taktiež bolo nájdených niekoľko pokusov o rovnaký útok, no opačným smerom (interná IP adresa sa snažila dostať na externú IP adresu cez SSH).

Okrem toho Suricata detegovala niekoľko možných trojanov a malvérov (asi 60), napr. Blue Botnet na generovanie DDoS útokov a Sality na infikovanie súborov v OS Windows. V poobedných a večerných hodinách bol tiež zaznamenaný prístup na web Regnow.com, ktorý má spojitosť s typickými scammermi z Indie, ktorí sa vydávajú za MS Support a požadujú číslo kreditnej karty za odvírenie údajne infikovaného PC.

Čo sa týka DDoS útoku, Suricate sa nepodarilo priamo detegovať, že bol vykonaný DDoS útok. Jediným náznakom bolo to, že 150x za sekundu vygenerovala upozornenie „STREAM 3way handshake with ack in wrong dir“ medzi IP adresami 192.168.5.122 a 192.168.4.120. Keďže išlo vždy o rovnaké IP adresy, malo by sa jednať o DoS útok, nie DDoS. Spomenutá TCP anomália sa vyskytla z neznámych dôvodov. Nebyť jej výskytu, tak nie je žiaden náznak možného DDoS útoku.

Suricata podporuje podmienku threshold, ktorú by bolo možné použiť na detekciu DDoS útokov. Má niekoľko parametrov, ktorými sa stanovuje počet spojení, časové okno, počítanie pomocou zdrojovej alebo cieľovej IP adresy a podobne. Na internete sa nachádza signatúra, ktorá by mala detegovať DDoS útoky pomocou tejto podmienky. Test na tomto datasete ale nebol úspešný, a to aj po upravení spomínaných parametrov. Po analýze datasetu sa ukázalo, že útočné pakety obsahujú TCP znaky PUSH a ACK, pričom signatúra očakávala pakety so znakom SYN (detekcia TCP SYN flood DDoS útoku). Po odstránení tejto podmienky bola signatúra nepoužiteľná, keďže sa jej podmienky naplnili aj pri bežnej prevádzke. Skúsil som zmeniť podmienku TCP príznakov na PUSH a ACK a otestovať jej funkčnosť.

Bolo potrebné nájsť hranicu počtu paketov za sekundu, ktorá je dostatočne nízka aby ohlásila potenciálny DDoS útok a dostatočne vysoká, aby neohlasovala bežné prevádzku ale len IP adresy skutočne zúčastnené na DDoS útoku (toto som porovnával s výsledkami Petra a Patrika).

Prácu mi komplikovalo to, že pakety prechádzali nie len z útočiacich IP na server, ale aj v opačnom smere, keďže server sa snažil odpovedať na HTTP žiadosti. Mohol by som stanoviť podmienku signatúry, že cieľová IP musí byť zhodná s IP server, no tým by som znemožnili použitie signatúry na ďalšie účely. Vyriešil som to tak, že pri formátovaní textu (odstraňovanie duplicít a iných zbytočností) som bral do úvahy len zdrojové IP adresy alertov, cieľové som úplne ignoroval.

Pri počítaní paketov pomocou cieľovej IP adresy je potrebné, aby som dostal min. jeden alert. Došiel som k záveru, že práve jeden alert sa vygeneruje pri toku prekračujúcom cca 8500p/1s. Min. tok, pri ktorom sa stále jednalo len o útočné IP adresy bol cca 800p/1s.

Pri počítaní paketov pomocou zdrojovej IP adresy je naopak potrebné, aby bol vygenerovaný min. jeden alert pre každú útočnú IP adresu. Max. tok, pri ktorom boli odhalené všetky útočné IP adresy bol cca 200p/1s. Min. tok, pri ktorom sa tam nenachádzali neútočné IP adresy bol cca 100p/1s.

Súhrn nájdených útokov (okrem DDoS) pomocou Suricata IDS:

| PCAP Čas | Útok | Zdr. IP a port | Cieľ. IP a port |

| 05:58:34.34 | Blue Botnet | 192.168.3.115:3204 | 72.32.84.3:80 |

| 06:52:16.11 | Blue Botnet | 192.168.3.115:3745 | 72.32.84.3:80 |

| 07:00:26.37-07:01:49.75 | Blue Botnet | 192.168.2.108 | 68.178.178.33:80 |

| 07:26:06.70 | SSH Scan | 192.168.2.107:4611 | 112.203.155.205:22 |

| 09:13:55.36 | Sality | 192.168.2.107:1193 | 208.87.32.68:80 |

| 09:52:16.48 | Sality | 192.168.2.112:4139 | 208.87.32.68:80 |

| 11:52:36.59-12:20:50.57 | Blue Botnet | 192.168.4.119:3056 | 68.178.178.33:80 |

| 12:22:13.68 | Blue Botnet | 192.168.4.119:3071 | 68.178.178.33:80 |

| 13:42:37.50 | Blue Botnet | 192.168.3.115:3965 | 69.20.70.155:80 |

| 13:43:17.58 | Blue Botnet | 192.168.3.115:4147 | 72.32.84.3:80 |

| 13:43:26.02 | Sality | 192.168.3.115:4165 | 208.87.32.68:80 |

| 13:50:04.74 | Blue Botnet | 192.168.1.102:1033 | 67.113.14.176:80 |

| 13:51:41.43 | Blue Botnet | 192.168.1.102:1070 | 67.113.14.176:80 |

| 13:52:37.86 | Blue Botnet | 192.168.1.105:60212 | 174.137.114.60:80 |

| 13:52:40.68 | Blue Botnet | 192.168.1.105:60230 | 174.137.114.60:80 |

| 13:52:41.26 | Blue Botnet | 192.168.1.102:1035 | 67.113.14.176:80 |

| 13:53:53.14 | Sality | 192.168.4.121:59808 | 208.87.32.68:80 |

| 13:54:08.33 | Blue Botnet | 192.168.1.105:60267 | 174.137.114.60:80 |

| 13:55:32.63 | Sality | 192.168.1.105:60415 | 208.87.32.68:80 |

| 13:57:59.03 | Sality | 192.168.1.105:60542 | 208.87.32.68:80 |

| 14:01:57.07 | Sality | 192.168.2.113:4080 | 208.87.32.68:80 |

| 14:30:42.14 | Sality | 192.168.1.102:2012 | 208.87.32.68:80 |

| 15:00:18.78 | Sality | 192.168.4.120:1197 | 208.87.32.68:80 |

| 15:52:56.48 | Sality | 192.168.1.105:5486 | 208.87.32.68:80 |

| 16:19:14.08 | Sality | 192.168.4.120:1825 | 208.87.32.68:80 |

| 16:36:36.10 | Blue Botnet | 192.168.1.102:1116 | 76.74.254.123:80 |

| 16:39:18.07 | Blue Botnet | 192.168.1.102:1280 | 76.74.254.120:80 |

| 16:54:38.75 | Blue Botnet | 192.168.2.111:1629 | 68.178.178.33:80 |

| 16:55:15.07 | Sality | 192.168.1.102:2409 | 208.87.32.68:80 |

| 17:21:56.68 | Blue Botnet | 192.168.4.118:1087 | 60.199.247.118:80 |

| 17:56:24.79 | Sality | 192.168.3.116:2900 | 208.87.32.68:80 |

| 18:54:46.43 | Sality | 192.168.4.120:1365 | 208.87.32.68:80 |

| 19:17:27.72 | Sality | 192.168.1.105:18681 | 208.87.32.68:80 |

| 20:27:20.45- 22:06:47.20 | IRC správy | * | * |

| 22:18:00.45 | Regnow.com | 192.168.4.118:1868 | 209.87.178.183:80 |

| 23:12:26.69 | Sality | 192.168.1.105:31055 | 208.87.32.68:80 |

| 23:13:43.47- 23:14:04.25 | Blue Botnet | 192.168.1.101:2190 | 68.178.178.97:80 |

| 23:18:04.48 | Regnow.com | 192.168.1.102:4394 | 209.87.178.183:80 |

| 00:03:06.58 | Sality | 192.168.1.105:31329 | 208.87.32.68:80 |

| 03:56:02.22- 03:57:15.40 | SSH Scan | 217.76.44.243 | 192.168.5.122:22 |

| 04:01:24.27 | MSIL/Karmen Rans. | 192.168.4.119:2376 | 208.122.215.180:80 |

| 04:36:30.46 | SSH Scan | 217.76.44.243:57117 | 192.168.5.122:22 |

*

192.168.1.103:4889 -> 192.168.2.112:6667

192.168.1.105:22348 -> 192.168.2.112:6667

192.168.2.109:2969 -> 192.168.2.112:6667

192.168.2.110:3311 -> 192.168.2.112:6667

192.168.2.112:6667 -> 192.168.1.103:4889

192.168.2.112:6667 -> 192.168.1.105:22348

192.168.2.112:6667 -> 192.168.2.109:2969

192.168.2.112:6667 -> 192.168.2.110:3311

192.168.2.112:6667 -> 192.168.2.113:2581

192.168.2.112:6667 -> 192.168.4.118:3761

192.168.2.112:6667 -> 192.168.4.120:4784

192.168.2.113:2581 -> 192.168.2.112:6667

192.168.4.118:3761 -> 192.168.2.112:6667

192.168.4.120:4784 -> 192.168.2.112:6667

Analýza datasetu z XML súboru a z článku v PDF (JU)

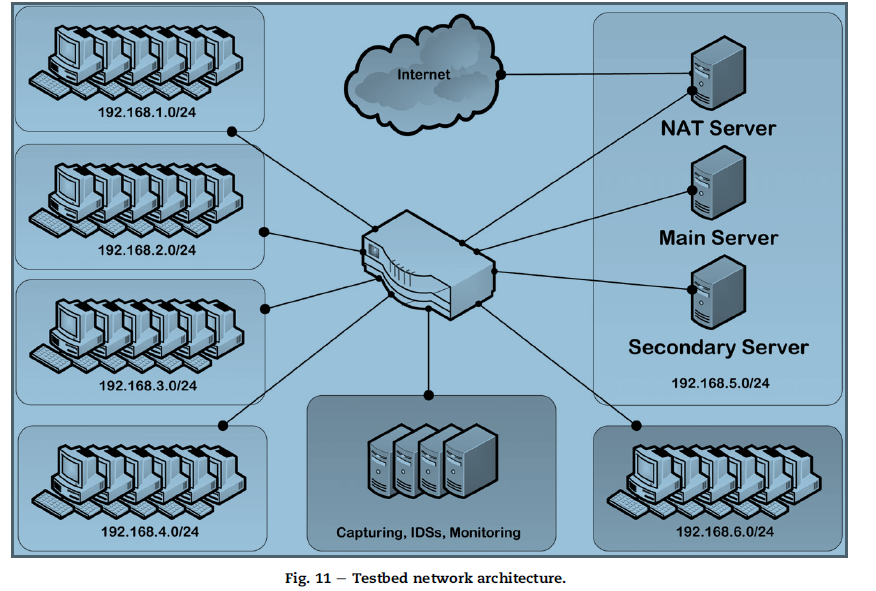

- Testovaná doba: 00:01:06 Piatok 11.06.2011 – 00:01:06 Piatok 18.06.2011

- My sme analyzovali 15.6.

- Posun času v XML oproti

PCAPom je 5 hodín dozadu

(t.j. 16:00 v XML = 21:00 v PCAPe)

- Posun času v XML oproti

PCAPom je 5 hodín dozadu

Ako sa postupovalo:

1. Information gathering and reconnaissance (passive and active)

2. Vulnerability identification and scanning

3. Gaining access and compromising a system

4. Maintaining access and creating backdoors

5. Covering tracks\

Scenario 1: infiltrating the network from the inside

- využil sa DNS request

a zistila adresa mail servera, a odoslali sa na mailové adresy

správy, ktoré obsahovali vírus, ktorým sa útocníci dostali do vnútra siete,

pomocou nástroj Metasploit a reverse TCP shell 5555 si vytvorili spojenie na

stanice, ktoré ležia vo vnútornej sieti

- Zneužité boli stanice v tejto sieti vnútri: 192.168.3.0/24

Scenario 2: HTTP DoS

- Použil sa nástroj Slowloris, ktorý zahltí Web server tým, že posiela nekompletné http requesty, aby udržal otvorený socket a keďže Web server má iba konečný počet socketov, tak za nejaký čas sa využijú všetky a server bude nedostupný pre ďalšie požiadavky

Scenario 3: DDoS using an IRC Botnet (Internet Relay Chat)

- Tento bot bol poslaný na používateľov ako update message

- Následne spustil DoS http GET útok z každého infikovaného zariadenia, čím sa vytvorili stovky požiadaviek

- Útok trval 60 minút

- v XML označené AppName: HTTPweb

- IP adresa web servera, na ktorý sa útočilo: 192.168.5.122

- začiatok a koniec

útoku:

- PCAP čas: cca 21:00 – 22:00

- XML čas: 16:04:42 – 17:05:49

- prvý a posledný tok,

ktorý patrí danému útoku:

- 16:04:42 – 16:04:43

- IPsource: 192.168.2.113 /Ps: 2677

- IPdest: 192.168.5.122 /Pd: 80

- Trvanie: 1s

- Počet paketov jedným smerom (source): 103

- Počet paketov druhým smerom (dest): 270

- 17:05:48 – 17:05:49

- IPsource: 192.168.2.110 /Ps: 4131

- IPdest: 192.168.5.122 /Pd: 80

- Trvanie: ?

- Počet paketov jedným smerom (source): 78

- Počet paketov druhým smerom (dest): 170

- 16:04:42 – 16:04:43

Scenario 4: Brute Force SSH

- Slovníkové útoky na používateľov